| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | |||||

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| 24 | 25 | 26 | 27 | 28 | 29 | 30 |

- S3 private통신

- SessionManager 터널링

- DXGW

- S3 Gateway Endpoint

- CrossSiteScript

- AWS Resolver

- bWAPP arm

- DNS Resolver

- sessionManager

- bWAPP install

- Route53 Resolver

- ec2

- 다이렉트 커넥트

- BastianHost

- VGW

- s3

- S3 Interface Endpoint

- S3 PrivateLink

- 마운트

- node pod 분리

- Terraform

- s3 sync

- 푸시게이트웨이

- push-gateway

- 도커

- Route53 Endpoint

- x lock s lock

- 리눅스

- ix is lock

- bWAPP M1

- Today

- Total

이것이 점프 투 공작소

Route53 Private Host존을 이용한 VPC간 Private Endpoint 공유 본문

여러 vpc에서 Private Endpoint를 공유하는 방법에 대해 포스팅하려고합니다.

본 포스팅은 당근마켓 SRE MEET UP에서 공유된 내용을 보고 혼자서 실습해보는 형태로 진행해보았습니다

https://www.youtube.com/watch?v=tBZBYozvTO8

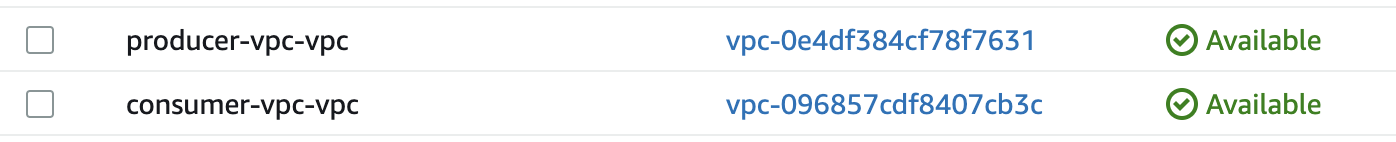

PrivateEndpoint를 생성할 VPC와 PrivateEndpoint를 사용할 VPC 생성

먼저 PrivateEndpoint를 생성하고 제공할 producer-vpc와 producer-vpc에서 privateEndpoint를 공유받을 consumer-vpc를 생성합니다.

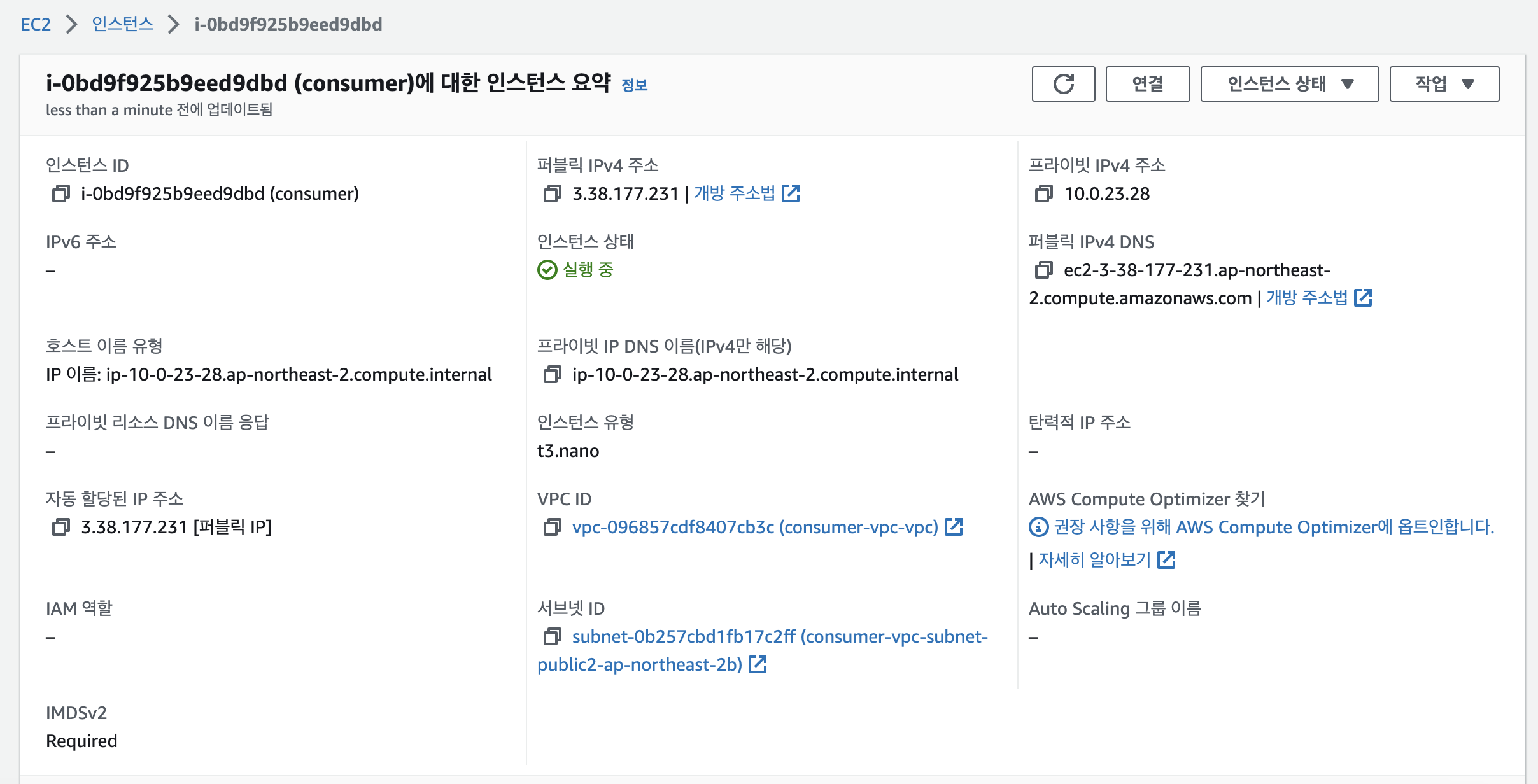

각 VPC에서 PrivateEndpoint를 조회할 EC2생성

각 vpc의 public subnet에 PrivateEndpoint를 조회할 EC2를 생성합니다.

1. producer-vpc에서 ec2생성

2. consumer-vpc에서 ec2생성

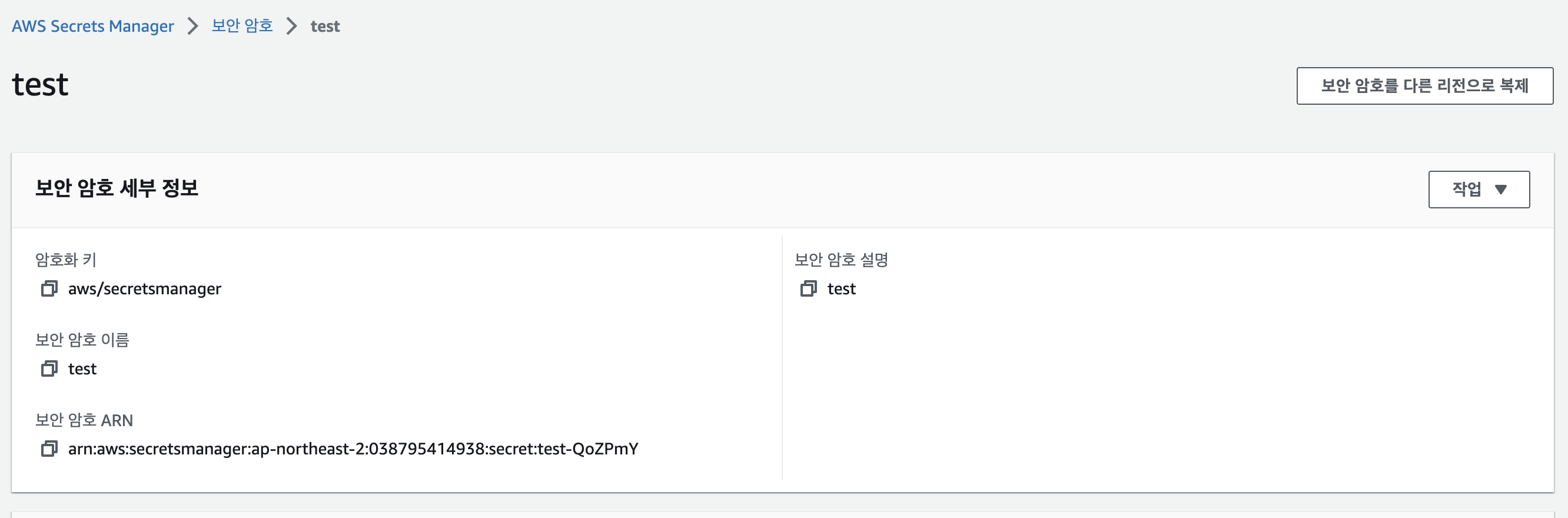

SecretManger 생성

endpoint를 공유할 SecretManager를 생성합니다.

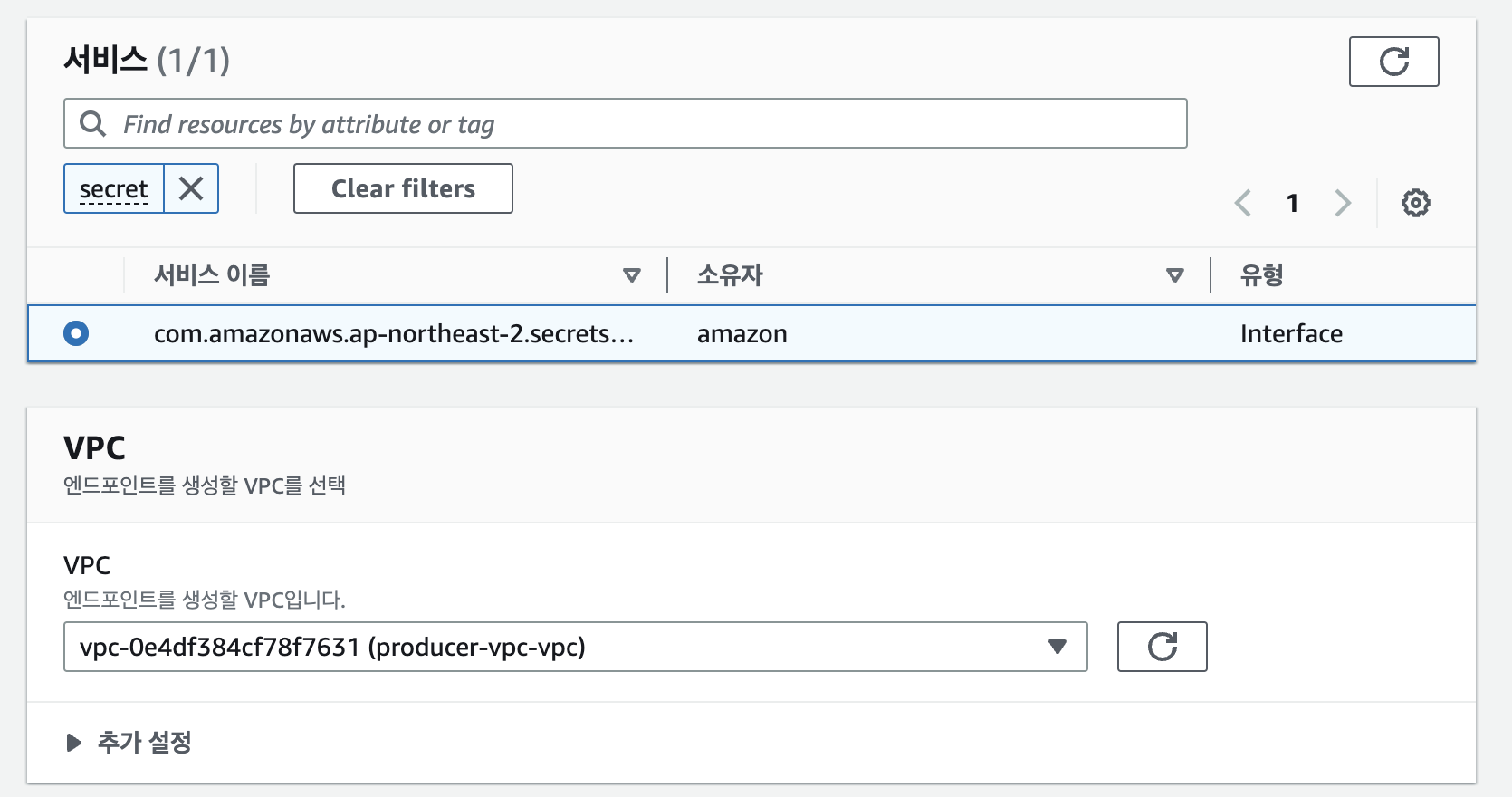

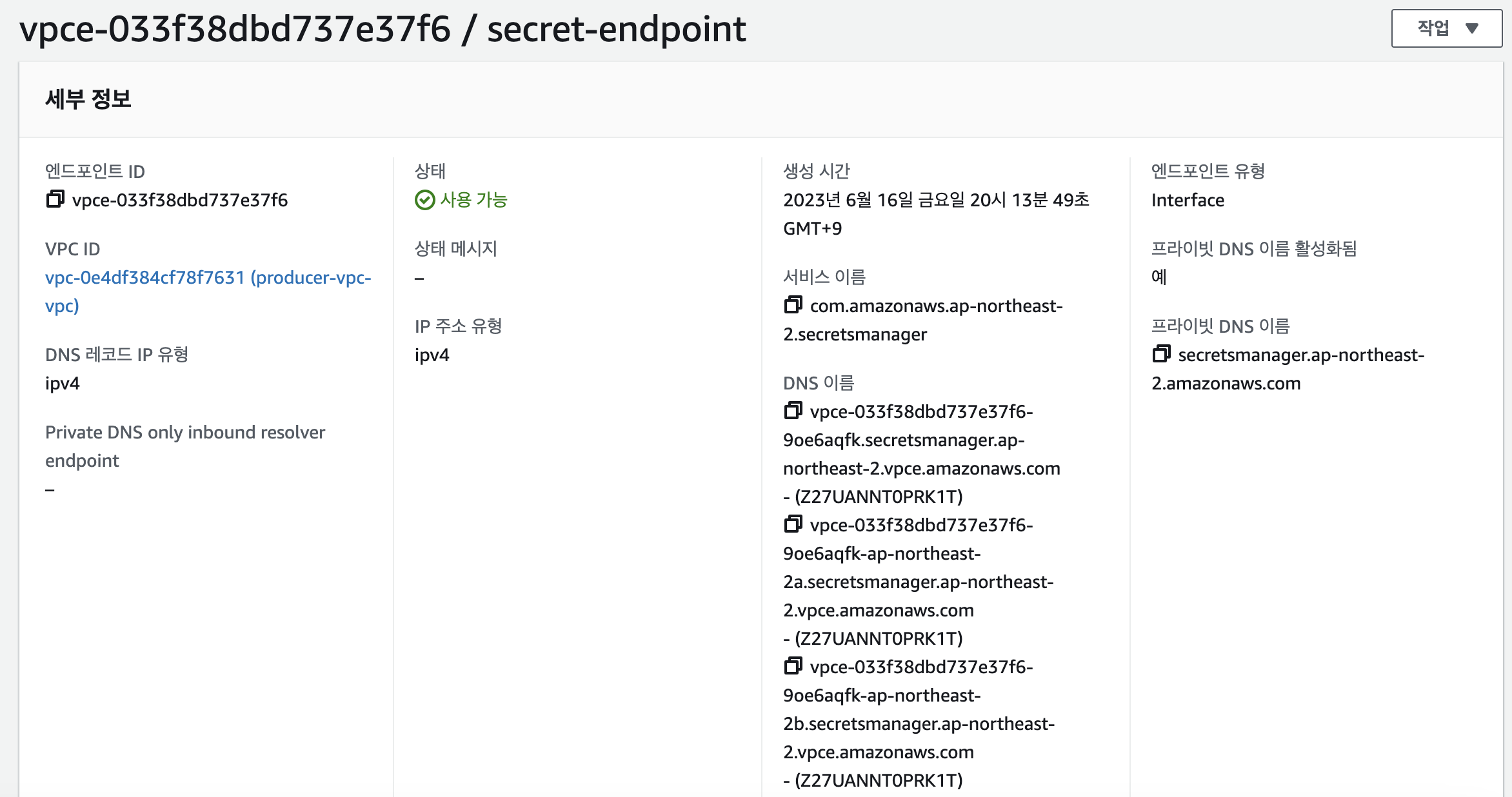

SecretManager에 대한 PrivateEndpoint생성

privateEndpoint생성 서비스에서 secret manager에 대해 지정해주고 생성할 vpc를 지정합니다.

저는 producer-vpc에 생성하였습니다.

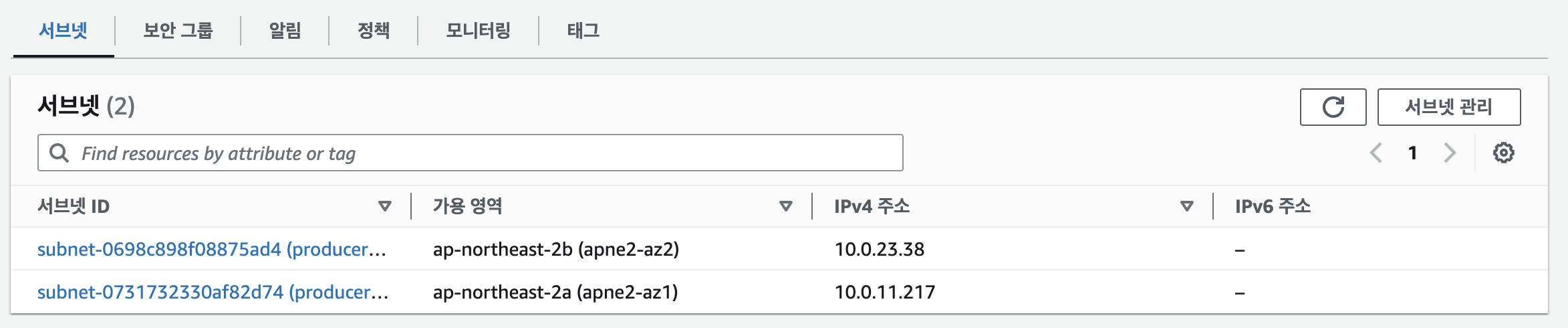

producer-vpc에 10.0.23.38, 10.0.11.217 의 privateIp로 privateEndpoint가 할당되었습니다.

privateEndpoint에 2개의 ip가 할당되는 이유는 하나는 vpc의 subnet에 또 다른 하나는 vpc의 게이트웨이에 할당됩니다.

VPC내의 EC2 내에서 생성된 privateEndpoint도메인 조회

2개의 vpc에서 각각 생성된 secret manager의 ip조회를 조회해보면

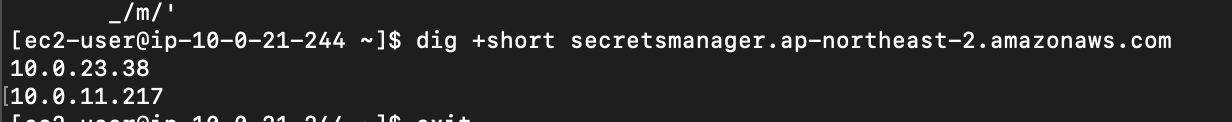

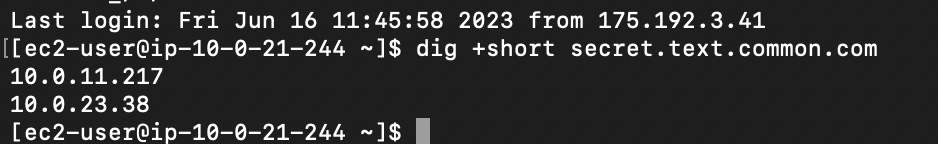

1. producer-vpc의 ec2에서 privateEndpoint조회

private Endpoint가 생성된 producer-vpc존재하는 ec2에서 dig명령어로 private Endpoint 도메인을 조회하면 정상적으로 통하도록 vpc내의 privateIp대역에 할당되어있는걸 확인 할 수 있습니다.

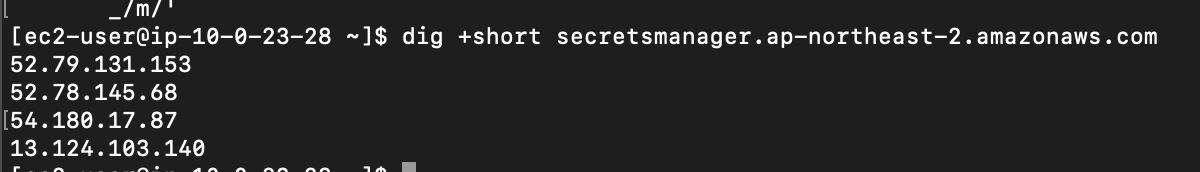

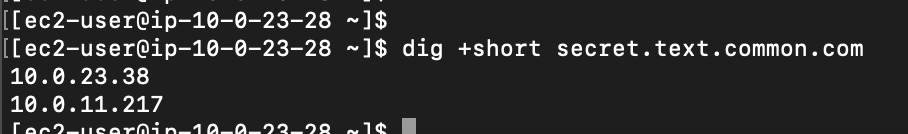

1. consumer-vpc의 ec2에서 privateEndpoint조회

privateEndpoint가 생성되지 않은 consumer-vpc존재하는 ec2에서 dig명령어로 privateEndpoint 도메인을 조회하면 producer-vpc에서 조회된 private대역이 아니란걸 확인 할 수 있습니다.

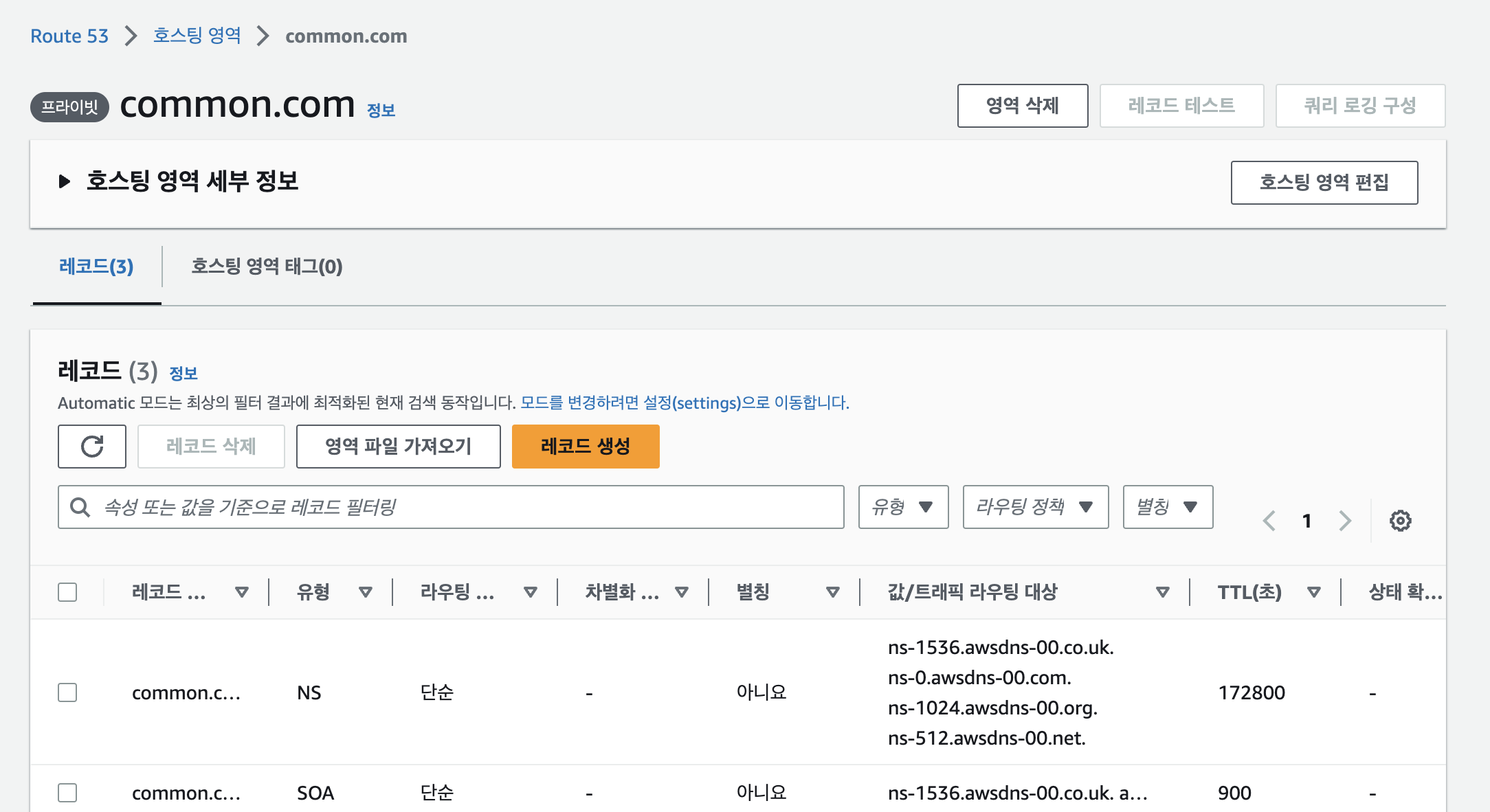

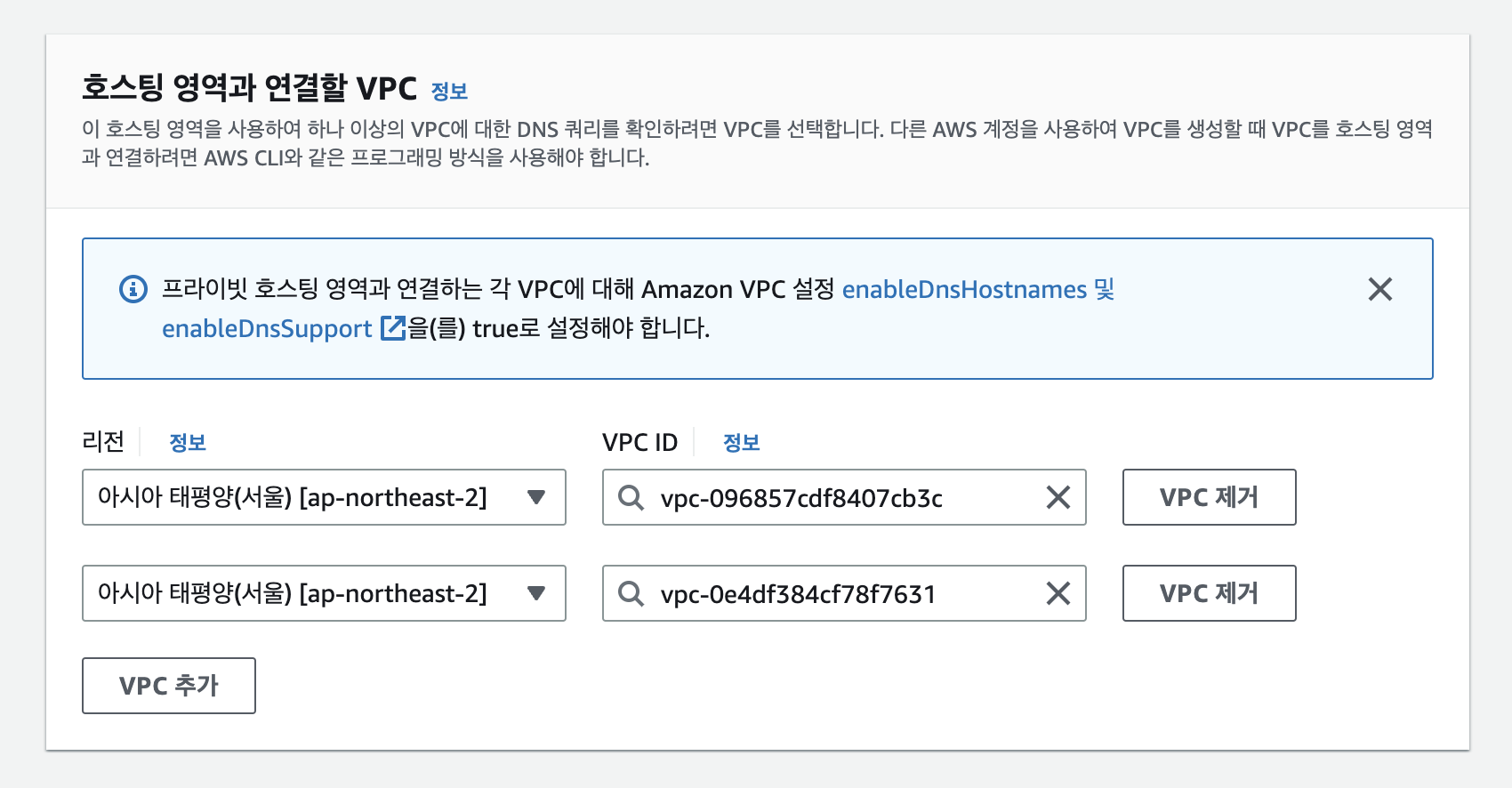

Route53에서 Private Host Zone 생성

PrivateEndpoint를 서로다른 vpc로 공유할 Private Host Zone을 생성합니다.

Private Host Zone을 생성할때 '호스팅 영역과 연결한 VPC'에 Private Endpoint 를 공유할 VPC를 모두 추가해주어야 합니다.

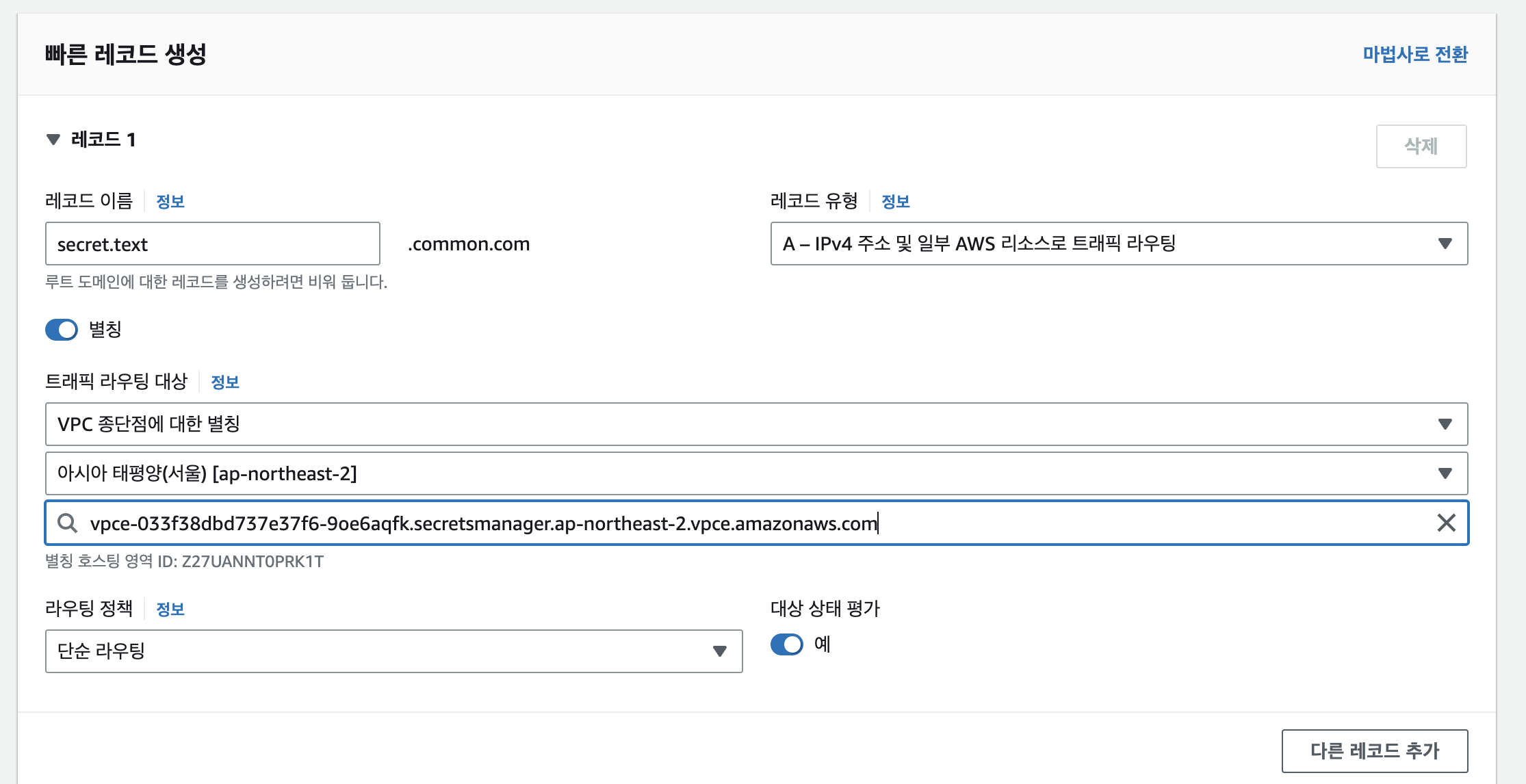

생성한 host zone에서 PrivateEndpoint 레코드 생성

생성한 Route53 Private Host zone에서 Private Endpoint레코드를 secret.test라는 이름으로 생성합니다.

기존의 Private Endpoint를 레코드로 등록하려면 별칭(alias)를 활성화 후에 등록 할 수 있습니다.

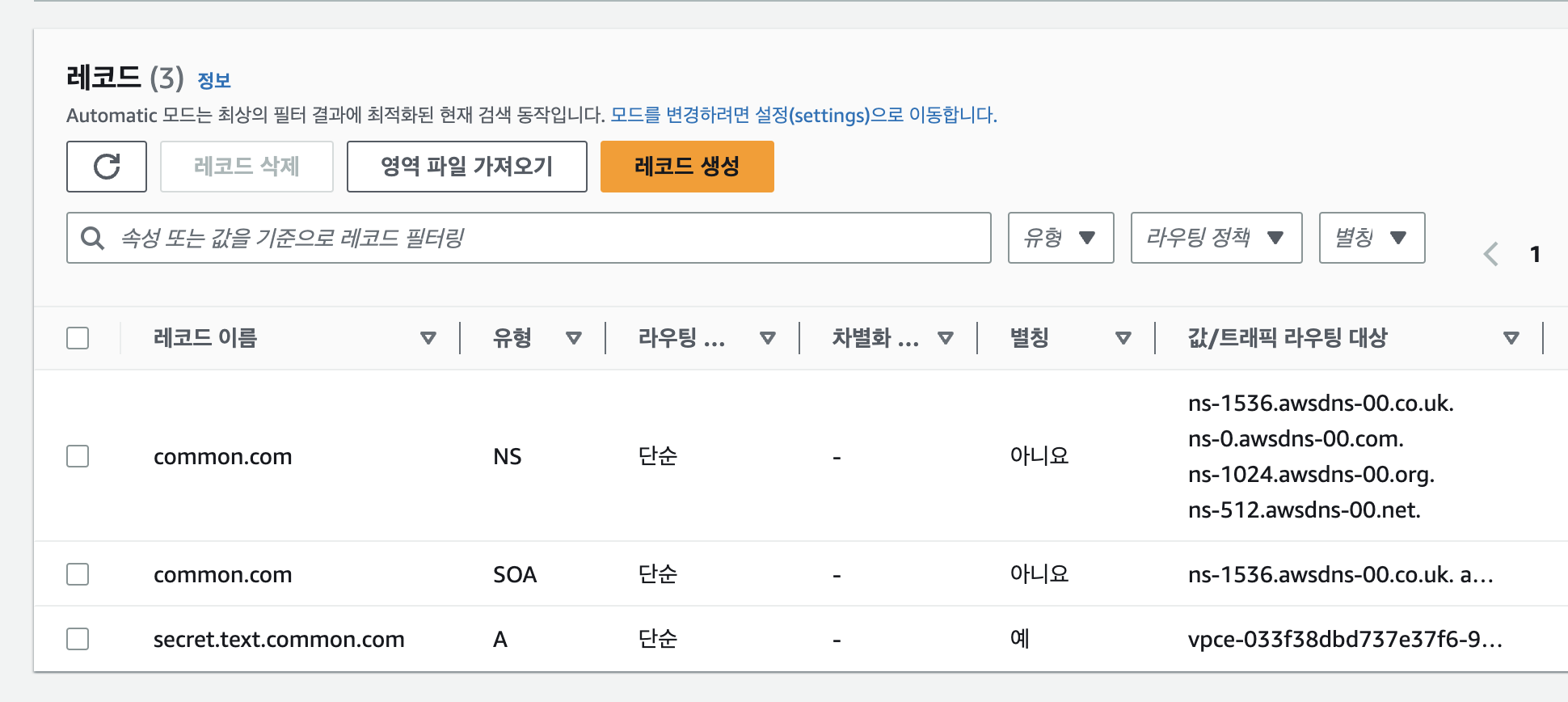

생성된 레코드 확인

secret.text.common.com이라는 레코드로 private Endpoint가 할당되어 있음을 확인 할 수 있습니다.

2개의 VPC에서 Route53의 Private Host Zone의 Private Endpoint 조회

2. producer-vpc의 EC2에서 생성된 Private Host Zone의 레코드(Private Endpoint) 조회

dig명령어로 route53의 private host zone에 등록된 도메인을 질의하면 등록된 Private Endpoint의 ip와 동일한 pirvate대역의 ip를 확인 할 수 있습니다.

2. consumer-vpc의 EC2에서 생성된 Private Host Zone의 레코드(Private Endpoint) 조회

consumer-vpc의 ec2에서 private endpoint를 조회했을때는 private대역의 ip가 나오지 않았지만,

Route53의 Private Host Zone에 레코드에 등록한 private endpoint의 도메인을 질의하면 동일한 private 대역의 ip를 확인 할 수 있습니다.

'aws' 카테고리의 다른 글

| AWS WAF로 특정 IP만 허용하도록 Custom Rule 추가하기 (0) | 2023.07.09 |

|---|---|

| AWS Transit Gateway란? AWS계정간 VPC 통신하기 (2) | 2023.06.24 |

| CodeDeploy에서 ApplicationStop 에러날때 (0) | 2023.06.14 |

| AWS CloudMap 과 Route53 PrivateNameSpace를 이용한 ECS Fargate 디스커버리 구현하기, EC2를 CloudMap에 등록하기 (0) | 2023.05.14 |

| VPC의 리소스들에 대해 알아보자 (0) | 2023.04.16 |